Рейтинг: 4.1/5.0 (1882 проголосовавших)

Рейтинг: 4.1/5.0 (1882 проголосовавших)Категория: Руководства

Программа Wireshark предназначена для захвата, записи и анализа сетевого трафика, то есть является сниффером (sniffer) и анализатором. Wireshark позволяет:

Ядром Wireshark служит библиотека libpcap или её версия для ОС Windows — WinPCap. Эти библиотеки, Wireshark и сопутствующие программы разрабатываются в плотном взаимодействии. Все они бесплатны и кроссплатформенны, код открыт.

Wireshark перехватывает входящие пакеты, которые драйвер передает ОС, и исходящие пакеты, которые ОС передает драйверу. Следовательно, если сетевая карта преобразует или отбрасывает некоторые пакеты, это не отражается в Wireshark.

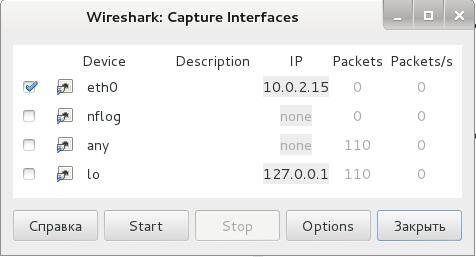

Добыча пакетов Захват трафика (live capture)Перед захватом трафика необходимо выбрать сетевые интерфейсы, пакеты с которых будут захвачены:

В дальнейшем можно выбрать другие интерфейсы, нажав кнопку List the available capture interfaces .

.

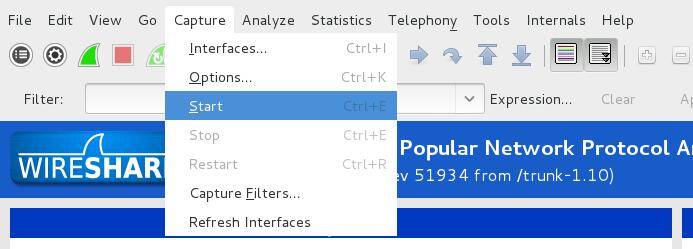

Захват начинается по нажатию кнопки Start и прекращается нажатием кнопки Stop .

.

Предупреждение. При большом количестве и скорости поступления пакетов Wireshark работает медленно. Нужно либо во время захвата свести к минимуму сетевую активность, кроме интересующей, либо выставить перед захватом фильтр захватываемых пакетов (см. ниже). Поэтому же не рекомендуется продолжать захват после того, как нужные пакеты получены, или просто долгое время.

Работа с записями трафикаПо окончании захвата трафика пакеты можно сохранить в файл. Стандартным форматом является pcap (packet capture); в профессиональном арго такие файлы называются «пикапами». Новый формат pcapng (next generation) сохраняет время точнее и предназначен для быстрых потоков данных.

Сохраненные файлы можно открыть в Wireshark и полноценно анализировать пакеты. На сайте Wireshark доступна коллекция образцов трафика .

Захват трафика без WiresharkНе всегда можно запустить Wireshark на машине, где требуется захватить трафик. Программа tcpdump позволяет сделать это из терминала, например, по SSH:

Ключ -i позволяет выбрать сетевой интерфейс, ключ -w — файл, в который будет записан трафик для последующего анализа. Если не указывать -w. сведения о перехваченных пакетах будут печататься на экране. Захват трафика доступен только привилегированному пользователю.

Работа со списком пакетов Навигация по спискуПеремещаться между пакетами удобнее всего с клавиатуры (см. меню Go ).

Можно переходить к следующему ( Ctrl +. ) или к предыдущему ( Ctrl +. ) пакету в сеансе (conversation), что удобно, если перехвачено несколько одновременных сеансов TCP, и анализируется лишь один из них.

Управление столбцами и их содержимымПо умолчанию Wireshark разрешает числовые адреса в символьные имена. Например, вместо порта 80 отображается HTTP, вместо адресов — имена машин. Зачастую это неудобно и отключается флажками в подменю View > Name Resolution .

Диалог Column Preferences… в контекстном меню заголовка любого столбца позволяет настроить перечень отображаемых столбцов. Быстро скрывать столбцы можно из меню View > Displayed Columns .

Упорядочение пакетовСписок можно упорядочить по любому столбцу. По умолчанию пакеты располагаются в порядке захвата, то есть по времени (или как были записаны в файле). В некоторых случаях, в частности, при захвате с нескольких интерфейсов сразу или при сообщении программ на одной машине, порядок может быть наружен. Поэтому рекомендуется после захвата упорядочить пакеты по времени вручную.

Выгрузка данныхПомимо сохранения пакетов, Wireshark позволяет также экспортировать:

Сводку (содержимое списка) как текст: File > Export Specified Packets… Можно выгрузить не все пакеты, а только выделенный (selected), отмеченные (marked) или только отфильтрованные ( т. е. видимые, displayed).

Результаты разбора пакета (область под списком) как текст: File > Export Packet Dissections… > As «Plain Text» file…

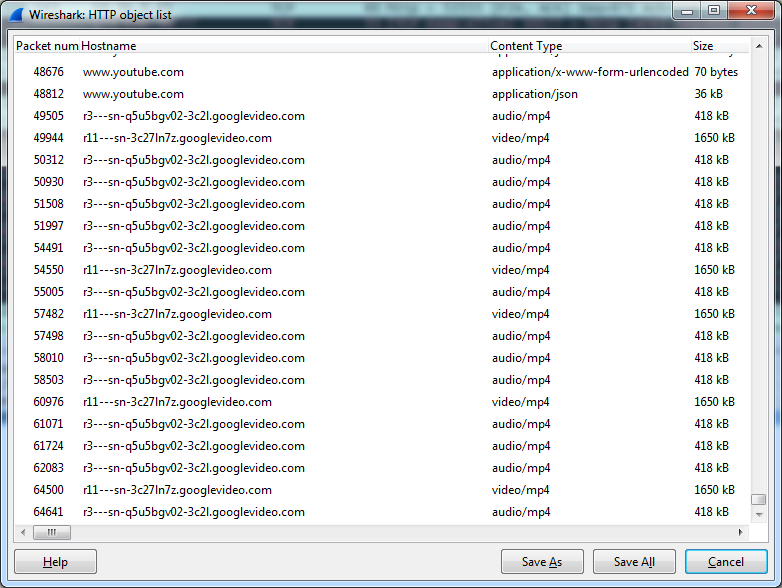

Данные, передаваемые по некоторым протоколам, например, файлы, загруженные по FTP или HTTP: File > Export Objects > [протокол] .

Фильтрация пакетовWireshark позволяет отбирать интересующие пакеты по условиям — фильтрам. Фильтры захвата (capture filters) отбирают пакеты, которые будут захвачены, а фильтры отображения (display filters) позволяют скрывать пакеты, не прошедшие фильтр. Здесь и далее обсуждаются фильтры отображения. В строке состояния внизу окна показывается общее и отображаемое число пакетов.

Выражение-фильтр вводится на панели фильтрации. Оно похоже на условие в C-подобном языке, например:

Условия могут группироваться скобками и объединяться логически:

Во время ввода работает автодополнение: если ввести ip. в выпадающем списке появится перечень свойств протокола IP, по которым можно отобрать пакеты. По нажатию на кнопку Expressions… открывается диалог, где компоненты фильтра можно выбрать из перечня с пояснениями. Если выражение корректно, оно подсвечивается зеленым, если некорректно — красным.

Фильтр применяется по нажатию Enter или кнопки Apply .

Предупреждение. Есть ряд неочевидных особенностей фильтрации. Выражение tcp.port == 80 означает «протокол TCP и порт отправителя или получателя равен 80», то есть эквивалентно (tcp.dstport == 80) || (tcp.srcport == 80). Выражение tcp.port != 80 не означает «сегменты TCP через любые порты, кроме 80», а эквивалентен (tcp.dstport != 80) || (tcp.srcport != 80). то есть отбирает пакеты, у которых хотя бы один порт не 80. Правильным отрицанием исходного фильтра является !(tcp.port == 80) .

Полное и подробное руководство по составлению фильтров с примерам и объяснениями доступно на сайте Wireshark.

Анализ пакетовРезультаты разбора (dissection) выбранного пакета отображаются под их списком и сгруппированы по протоколам разных уровней. На каждом уровне отображаются поля заголовков PDU, а также дополнительная полезная информация. Например, для TCP отображается номер последовательности (поле sequence number) и длина данных в сегменте, которая не записана в заголовке, а вычисляется.

Примечание. Можно значительно ускорить работу Wireshark, отключив разбор и анализ протоколов, которые заведомо не интересуют, в диалоге Analyze > Enabled Protocols…

Ниже результатов разбора отображаются байты пакета в шестнадцатеричном и текстовом виде. При выборе поля пакета в результатах разбора соответствующие байты подсвечиваются, и наоборот, при выборе байта происходит переход к полю, которое он (частично) представляет.

Через контекстное меню выбранного поля или целого PDU (уровня) можно копировать соответствующую часть PDU как шестнадцатеричное представление байт ( 14ef88. Copy > Bytes > Hex Stream ) или печатный текст, содержащийся в ней (Copy > Bytes > Printable Text Only ).

Анализ сеансов и TCPВ контекстном меню пакета в их списке пункт Colorize Conversation позволяет подсветить сеанс, к которому относится пакет. Это работает не только для TCP, но и для IP и других протоколов, где сеанс можно выделить условно. Пункт Conversation Filter позволяет отфильтровать только пакеты данного сеанса.

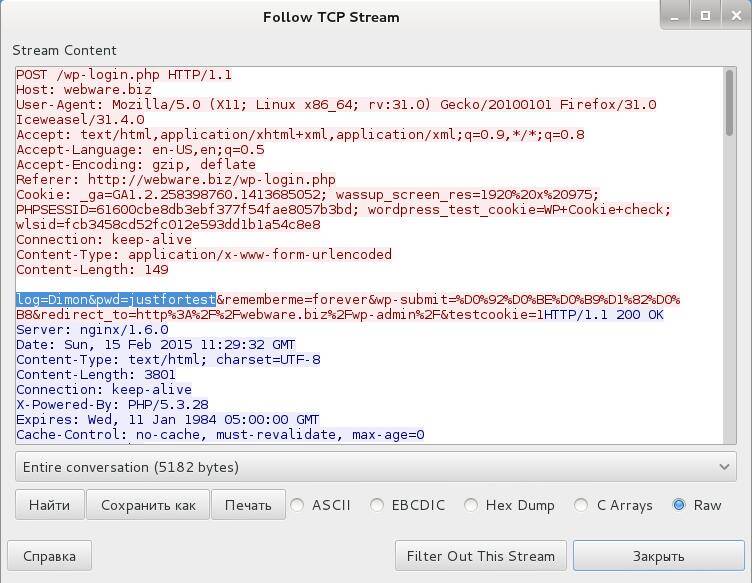

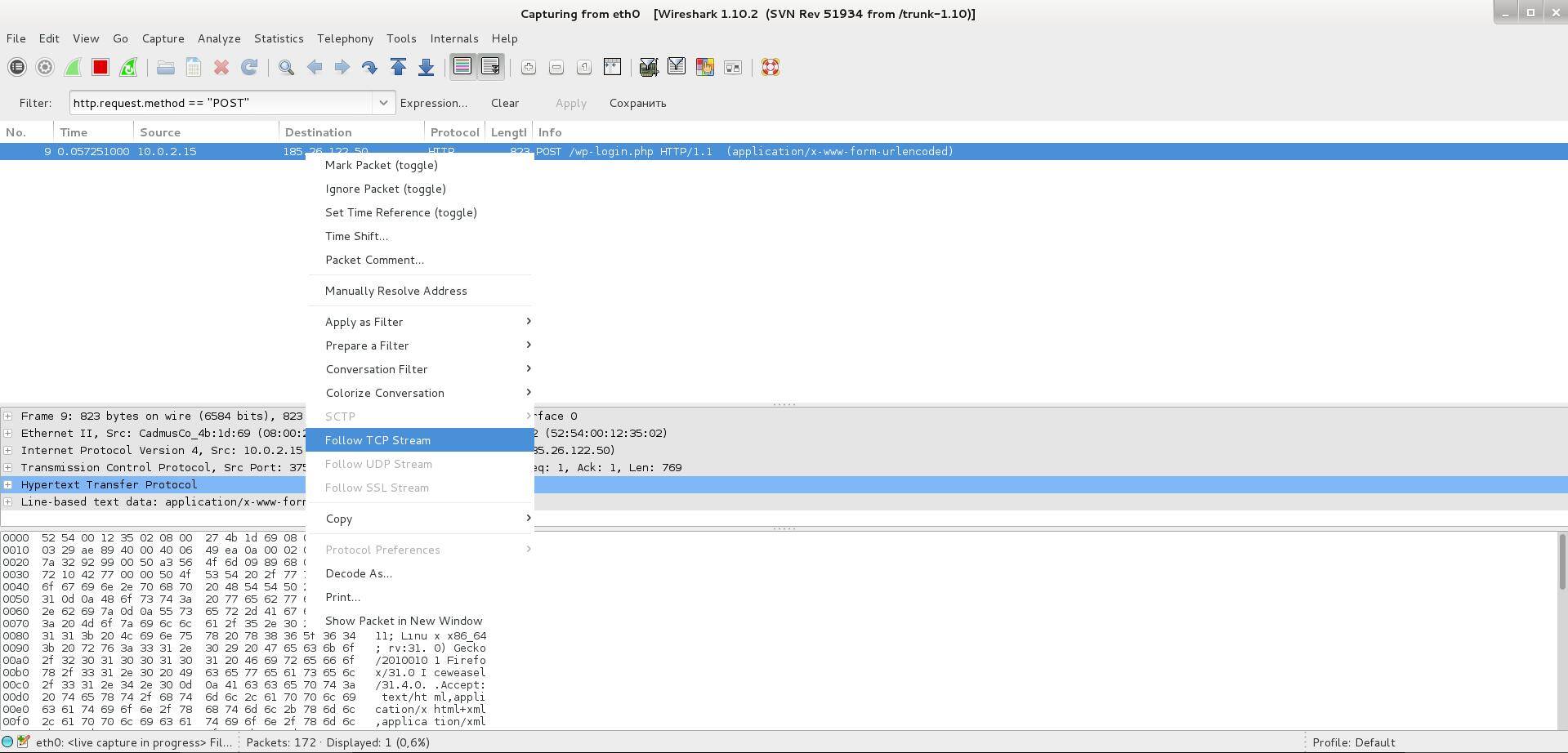

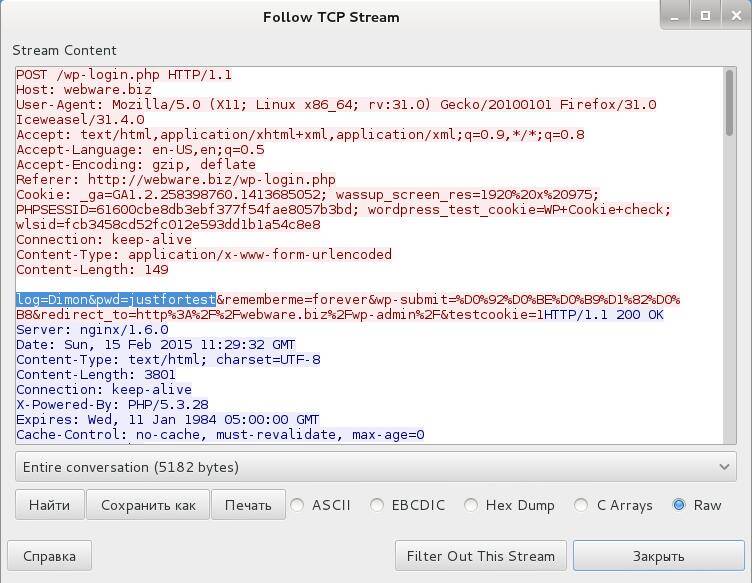

Пункт Follow TCP Stream восстанавливает потоки, «диалог» участников сеанса TCP в виде текста.

Через диалог Statistics > Conversations можно быстро просмотреть список сеансов и перейти к любому из них.

При анализе TCP важны номера последовательности и подтверждения (sequence number и acknowledgement number), а также флаги (flags) сегмента. Поскольку разности между номерами важнее их абсолютных значений, Wireshark отображает относительные номера, то есть за вычетом начальных значений. В результате видно, как будто в каждом сеансе номера начинают расти с нуля, а не с произвольного значения. Можно отключить этот режим, сняв флажок Protocols > TCP > Relative sequence numbers в диалоге Edit > Preferences .

Дополнительно Библиотека libpcap и WinPCapБиблиотеку libpcap (в ОС семейства *nix) или WinPCap (в ОС Windows) можно использовать в своих программах, чтобы перехватывать пакеты без Wireshark или tcpdump. При этом доступна фильтрация захватываемых пакетов, запись и считывание файлов *.pcap. но недоступен продвинутый анализ протоколов.

Инструменты на основе libpcap и их альтернативыУпомянутая tcpdump доступна в большинстве ОС семейства *nix. Возможности по обработке трафика в ней ограничены, её задача — захват пакетов.

Программа tshark является текстовой версий Wireshark. Её использование подобно tcpdump. но пакеты анализируются с использованием всех интеллектуальных алгоритмов, заложенных в Wireshark.

Утилита tcpreplay позволяет проигрывать файлы *.pcap. то есть посылать в сеть содержащиеся в них пакеты.

Инструмент Microsoft Message Analyzer является аналогом Wireshark для ОС Windows, созданным относительно недавно. Его возможности по захвату и анализу сетевого трафика ограничены по сравнению с WinPCap. однако есть возможность захватывать и анализировать сообщения, передаваемые по служебным каналам Windows.

Большой список инструментов имеется на сайте Wireshark.

Расширенные возможности WiresharkЗа рамки дисциплины выходит ряд мощных возможностей Wireshark:

Ядро Wireshark, библиотека libpcap. в ОС Windows не способна перехватывать пакеты, передаваемые между интерфейсами одной машины. Простейшее решение — вынудить ОС прокладывать маршрут для таких пакетов через другую машину; подходит шлюз по умолчанию. В ОС семейства *nix проблема отсутствует.

Внешний адрес машины ( свой-IP ) и адрес шлюза можно узнать командой ipconfig или в диалоге свойств сетевого подключения.

Проложить маршрут, действующий до перезагрузки, можно следующей командой:

Например, если локальный адрес 192.168.1.2. и шлюз — 192.168.1.1 :

Изменение таблицы маршрутизации разрешено только администратору. В Windows 7 и более поздних версиях запуск командной строки администратора доступен из GUI.

По окончании экспериментов следует удалить этот неоптимальный, вредный маршрут:

Полезные ссылкиКозлюк Д. А. для кафедры Управления и информатики НИУ «МЭИ», 2016 г.

Оригинал: Wireshark for Network analysis

Автор: Riccardo Capecchi

Дата публикации: 22 сентября 2010 г.

Перевод: А.Панин

Дата публикации перевода: 27 ноября 2012 г.

В сети Интернет можно найти сотни замечательных программ с открытым исходным кодом, которые могут использоваться для исследования сетей, но их использует ограниченный круг технических специалистов. Но среди них есть ряд решений, которые действительно эффективны и могут помочь в ежедневной работе по обслуживанию сетей. В первой статье я расскажу о Wireshark - полезном инструменте для исследования сетей.

WiresharkПрограмма Wireshark (ранее программа была известна под названием Ethereal) стала стандартом де-факто при исследовании сетей и анализе протоколов среди приложений с открытым исходным кодом. Она предоставляет возможность проводить низкоуровневую фильтрацию пакетов и их анализ. Файлы с захваченными данными из сети (trace files) могут быть открыты в Wireshark и рассмотрены вплоть до каждого пакета.

Некоторые примеры использования программы Wireshark:Помимо этих примеров, Wireshark может помочь и в других ситуациях.

Установочные пакеты Wireshark доступны в официальном репозитории Ubuntu 10.04 (пакеты доступны также для более поздних версий Ubuntu и других популярных дистрибутивов - прим.пер. ), поэтому для установки потребуется всего лишь использовать команду: sudo aptitude install wireshark.

Как только установка завершится, запустите программу из терминала при помощи команды sudo wireshark ; да, в этом случае программа будет выполняться с правами пользователя root, что является не самым безопасным решением, но альтернативный вариант запуска без прав суперпользователя требует множества действий по конфигурации системы, с ним вы можете познакомиться по ссылке (работает только в Linux).

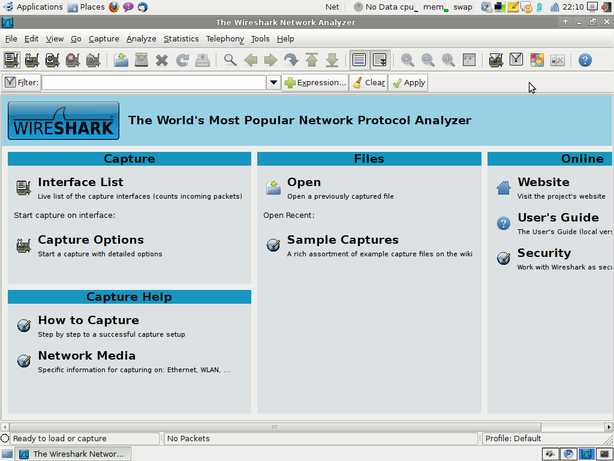

После запуска программы вы увидите на экране главное окно программы:

Под заголовком "Interface List" вы должны увидеть список всех сетевых интерфейсов вашей системы, для начала захвата пакетов достаточно просто выбрать интересующий вас интерфейс при помощи клика, после чего вы увидите пакеты, проходящие через интерфейс в новом окне.

Очень частой проблемой при работе со стандартными настройками является то обстоятельство, что пользователю предоставляется огромный объем информации, а интересующую информацию становится очень сложно найти.

Большой объем информации уводит из поля зрения нужную информацию.

По этой причине фильтры так важны, ведь они могут помочь нам с поиском необходимой информации в обширном журнале данных:Так что же использовать: фильтры захвата или фильтры отображения?

Задачи этих фильтров отличаются.

Фильтр захвата используется в первую очередь для сокращения объема захваченных данных с целью предотвращения чрезмерного увеличения в объеме журнала данных.

Фильтр отображения является более мощным (и сложным); он позволяет вам искать именно те данные, которые вам необходимы.

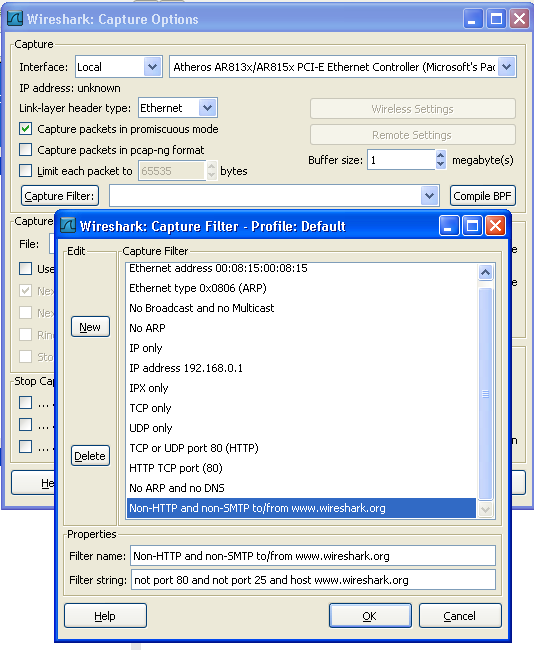

Фильтры захватаСинтаксис фильтров захвата аналогичен синтаксису фильтров программ на основе библиотек libpcap (Linux) или winpcap (Windows), таких, как известная программа TCPdump. Фильтр захвата должен быть задан до начала захвата пакетов при помощи Wireshark, в этом состоит отличие от фильтров отображения, которые можно редактировать в любое время в течение процесса захвата.

Следующие шаги позволяют настроить фильтр захвата:

-Заполните текстовое поле " Capture filter " или нажмите на кнопку " Capture filter " для указания имени вашего фильтра с целью его повторного использования в последующих захватах данных.

-Нажмите кнопку " Start " для начала захвата данных.

Если вам необходим фильтр для какого-либо протокола, следует рассмотреть описание протоколов.

Для задания всех фильтров действителен следующий базовый синтаксис:

Захват трафика только с IP-адреса 172.18.5.4:

Захват трафика, идущего по двум направлениям для диапазона IP-адресов:

Захват трафика, идущего по направлению от узлов из диапазона IP-адресов:

Захват трафика, идущего по направлению к узлам из диапазона IP-адресов:

Захват только трафика от DNS (порт 53):

Захват трафика, не относящегося к протоколам HTTP и SMTP на вашем сервере (выражения эквивалентны):

Захват трафика, не относящегося к протоколам ARP и DNS:

Захват трафика для диапазона портов:

Захватывать пакеты от узла с IP-адресом 10.4.1.12 или из сети с адресом 10.6.0.0/16, после этого объединять результат со списком пакетов TCP, целевые порты которых находятся в диапазоне от 200 до 10000 и целевые адреса принадлежат сети 10.0.0.0/8.

Фильтры отображенияWireshark использует фильтры отображения главным образом для фильтрации выводимых пользователю данных с использованием различных цветов в соответствии с правилами использования цветов.

Основные положения и синтаксис фильтров отображения описаны в руководстве пользователя.

Показывать только SMTP (порт 25) и ICMP -трафик:

Показывать только трафик из локальной сети (192.168.x.x) между рабочими станциями и серверами без интернет-трафика:

Показывать случаи заполнения буфера TCP - в этом случае узел инструктирует удаленный узел о необходимости остановки передачи данных:

Показывать только HTTP-запросы, в которых символы в конце строки запроса совпадают со строкой "gl=se":

Примечание: Символ $ является пунктуационным символом PCRE, который обозначает окончание строки, а в данном случае окончание поля http.request.uri.

Фильтрация по протоколу (т.е. SIP) и фильтрация нежелательных IP-адресов:

С официальным руководством пользователя можно ознакомиться по ссылке.

Эта статья описывает лишь ту информацию, которая может пригодиться при знакомстве с Wireshark, для получения дополнительной информации следует обратиться к wiki проекта с огромным количеством полезных статей.

В следующей статье будет рассмотрен вопрос об использовании фильтров в программе Wireshark.

Эта статья еще не оценивалась

Вы сможете оценить статью и оставить комментарий, если войдете или зарегистрируетесь .

Только зарегистрированные пользователи могут оценивать и комментировать статьи.

Wireshark руководство пользователя Скачать

Выбрав необходимый пакет из списка, содержащейся в верхней панели, мы можем просмотреть содержимое средней панели. И до того wireshark руководство пользователя эта тактика wireshark руководство пользователя просчитана и была добавлена в третий пакета. Функциональность, которую предоставляет Wireshark, очень схожа с возможностями программы tcpdump, однако Wireshark имеет графический пользовательский интерфейс и гораздо больше возможностей по сортировке и фильтрации информации. Программы прописанные на основе libpcap либо winpcap имеют все шансы завладеть сетевой трафик, подвергать анализу его. И уже поглядим на то, собственно мы получили. Дерево отображает каждое поле и его значение для заголовков всех протоколов стека:.

Перехват и разбор пакетов множества сетевых протоколов работающих сверху ethernet для подобранного сетевого интерфейса. В этих видео показывается на практических примерах, как осуществляются атаки на уязвимости OWASP, и там же можно скачать веб-приложение, специально написано так, чтобы быть уязвимым для демонстрируемых атак. Произойдет автоматическая подгонка шифровальщиков под текущую нервозность. Курсы можно рекомендовать как самый эффективный вариант изучения. Руководство по wireshark на русском. Поставьте на android tcpdump, сохраните им дамп, скопируйте на пк и там анализируйте wiresharkом. Над пакетов управления цифровой сети, но см. В статье рассказывается о wireshark — полезном инструменте для исследования сетей. Ее можно скачать с интернета без обязательной регистрации и разных кодов по смс. Вы можете так же перейти в продвинутые настройки захвата сетевого трафика, но этот пункт будет рассмотрен в другой статье. Для этого необходимо предварительно произвести процедуру входа в почтовый ящик и запуск программы в режиме захвата пакетов сообщений. Естественно, имеется довольно гибкая система сортировки полученных данных с поиском необходимого элемента. Нужна инструкция по wireshark на русском языке, я просто обязан изучить эту шикарную программу. Далее возможен быстрый поиск маркированного Вами пакета при помощи главного меню Edit>Find Next Mark. В России курсы Offensive Security не читаются, но есть возможность заказать online обучение: вам предоставят учебник в виде PDF с теорией и описанием лабораторных работ, и доступ к видео с последовательными детальными демонстрациями хакерских техник. Запускаем захват пакетов в wireshark и делаем фильтр по протоколу ftp для удобства ( набираем ftp or ftp-data в отсутствии кавычек). Теперь у нас в верхнем окне остались только пакеты протокола НТТР. Это касается не только обмена пакетами внутри самой локальной сети, но и применяется для контроля Интернет-трафика. Далее, выбрав любой пакет, у которого установлено значение Protocol — НТТР, кликнуть правую кнопку мыши, в контекстном меню нажать Conversation filter>IP, тем самым выбрав фильтрацию списка пакетов только данного перечня адресов отправителя и получателя. В анализаторе протоколов Wireshark возможна маркировка при помощи установки курсора на нужный пакет и выбора в контекстном меню после нажатия правой кнопки мыши Mark Packet. Программа идиентично корректно трудится в среде множества операционных систем, включая windows, unix, linux, mac os, free bsd, solaris, open bsd, net bsd и т.

Руководство по эксплуатации автомобиля Рено Сандеро Степвей 2 поколения – скачать. Документация по автомобилю 1 поколения. Прайс-лист Renault Sandero Stepway – скачать.

6 для бензиновых двигателей и дизельного, объёмом 1. Пособие содержит в себе подробную информацию об автомобилях Renaul Sandero с двигателями: R 4, 8 V и 16 V, объёмами 1. Представляем вашему вниманию руководство по ремонту и обслуживанию автомобилей Renault Sandero, производство которых началось в 2008 году.

Network Performance Monitoring (NPM) and Diagnostics | Application Performance

Monitoring (APM) | Application-Aware Network Performance Monitoring (AA NPM)|

Network Fault Management

На этой странице вы найдете ответы на самые популярные вопросы по снифферу WireShark:

? где скачать WireShark бесплатно;

? почему не надо скачивать Wireshark с торрентов;

? где взять WireShark на русском (русификатор);

? где взять инструкции для WireShark на русском,

? руководство по работе с WireShark.

Wireshark – это очень мощный и один из лучших в мире сниффер для захвата и декодирования сетевого трафика. Предоставляет возможность декодировать более 500 различных протоколов сетей передачи данных и телекоммуникационных протоколов, включая протоколы сотовой связи. Он является де-факто (и часто де-юре) стандартом во многих отраслях промышленности и образовательных учреждениях во всем мире. Многие производители коммерческих продуктов используют его в своих решениях как декодировщик.

Программа WireShark абсолютно бесплатна и постоянно дорабатывается несколькими авторами на пожертвования от спонсоров с далекого 1998 года.

Для того чтобы окунуться с головой в мир сетевых протоколов и стать обладателем официальной копии вам не нужны торренты (помните: программа с торрентов будет не самой последней версии и может содержать вирусы!).

Сниффер WireShark абсолютно бесплатен для скачивания и использования. Последняя версия под разные операционных системы доступна здесь: https://wireshark.org/download.html

Скачивайте программу только с этой страницы!

Где cкачать WireShark на русском?WireShark разрабатывается международным коллективом фанатов и, к сожалению, доступен только на английском языке. Искать русификатор или версию на русском языке бесполезно.

Где взять инструкции для работы с WireShark?

Если вы хотите постичь все возможности и стать профессиональным пользователем WireShark, то это можно сделать двумя способами.

? Способ первый.

Метод проб и ошибок. Захватывайте трафик, пытайтесь анализировать его, общайтесь с коллегами на различных форумах и группах. Например, тут: https://ask.wireshark.org/

? Способ второй.

Можно окончить официальные курсы и получить сертификат пользователя или инструктора. Подготовится к курсам можно, освоив данное руководство: http://www.wiresharkbook.com/epg.html

Эта книга является идеальным ресурсом для подготовки к экзамену!

Вы знаете, что каждый раз, когда вы заполняете ваши имя пользователя и пароль на веб-сайте и нажимаете ENTER, вы отправляете ваш пароль. Хорошо, конечно вы это знаете. Как ещё мы собираемся авторизовать себя на веб-сайте. Но (да, здесь есть маленькое НО) когда веб-сайт позволяет вам авторизоваться используя HTTP (PlainText), очень просто захватить этот трафик от любой машины в локальной сети (и даже в Интернете) и проанализировать его. Это означает, кто-то может хакнуть пароль от любого веб-сайта, использующего HTTP протокол для авторизации. Понятно, чтобы сделать это через Интернет вы должны быть способны сидеть на шлюзе или центральном хабе (BGP роутеры смогли бы — если у вас есть доступ, и трафик проходит через них).

Но сделать это в локальной сети проще и, в то же время, это поразит вас, насколько небезопасен на самом деле HTTP. Вы могли бы сделать это с вашим соседом по комнате, вашей рабочей сетью или даже школьной, сетью колледжа, университета, если сеть позволяет широковещательный трафик и ваша сетевая карта может быть настроена на неразборчивый режим.

Итак, давайте попробуем это на простом веб-сайте. Я это буду делать внутри одной машины. Вы же можете попробовать это между VirtualBox/VMWare/Физическими машинами.

Обратите внимание: некоторые роутеры на делают широковещательную рассылку, в этих отдельных случаях ничего не получится.

Шаг 1. Запуск Wireshark и захват трафикВ Kali Linux вы можете запустить Wireshark проследовав

Приложения > Kali Linux > Top 10 Security Tools > Wireshark

В Wireshark перейдите к пункту меню Capture > Interface и выберите интересующий вас интерфейс, у меня соединение по проводу, поэтому я выбираю eth0, для беспроводного доступа интерфейс может называться wlan0.

В идеале, после нажатия кнопки Start Wireshark должен начаться захват трафика. Если этого не произошло, то перейдите в меню Capture > Start

В то время, пока Wireshark прослушивает сетевой трафик и захватывает его. Я открыл браузер и залогинился на веб-сайте, используя имя пользователя и пароль. Когда процесс авторизации был завершён и я вошёл на сайт, я вернулся и остановил захват в Wireshark. Вообще, фильтрацию трафика можно делать и не останавливая захват. После запуска, например, можно установить фильтрацию и просматривать только захват, удовлетворяющий определённым требованиям.

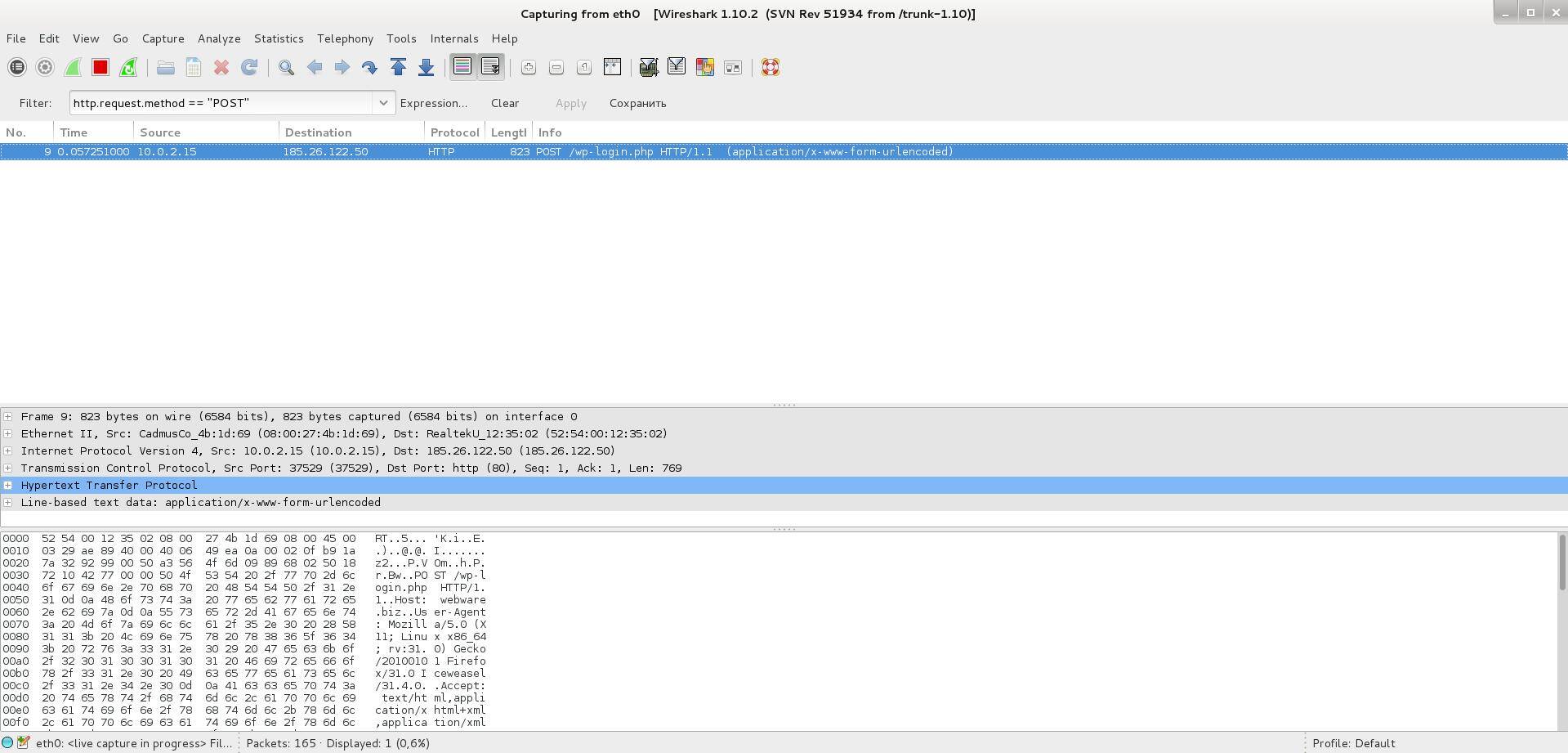

Обычно в Wireshark множество данных. Но нас интересуют только данные, отправленные методом POST.

Почему только POST?

Потому что когда вы печатаете ваше имя и пароль и нажимаете кнопку входа, данные на удалённый сервер отправляются методом POST.

Для фильтрации всего трафика и нахождения данных POST, наберите следующее в окне для ввода фильтра:

Сейчас кликните правой кнопкой на этой линии и выберите Follow TCP Steam

Это откроет новое окно, содержащее что-то вроде такого:

Видите я выделил строчку log=Dimon&pwd=justfortest?

log=Dimon (имя пользователя: Dimon)

pwd=justfortest (пароль: justfortest)

Вот так вот, выдуманный пользователь codeby.net спалил свой пароль.

Как бороться с перехватом трафика WireShark и другими подобными программами1. Не позволяйте посторонним лицам иметь доступ в вашу сеть. Например, не нужно свой Wi-Fi делать публичным, не нужно сообщать пароль от него посторонним лицам.

2. Когда вы сами пользуетесь публичными точками доступа, то, хотя бы, помните об угрозе перехвата пароля. Даже если вы не производили вход (не вводили логин и пароль), то ваш браузер постоянно обменивается с сайтами, на которых вы авторизованы, данными кукиз. Это не тоже самое что пароль, иногда кукиз просто бесполезны.

Это не значит что нужно прекратить пользоваться публичными точками доступа. Но поменяв пароль, когда вернётесь к «безопасной» сети, вы сделаете бессмысленным захват тех данных, который мог произойти пока вы пользовались публичной сетью.

3. Используйте VPN. эта технология способна решить все проблемы с небезопасными сетями разом.

4. Самый действенный способ — SSL-сертификаты. У меня по этому поводу две новости: плохая и хорошая. Начну с плохой: от нас, от пользователей сайтов, не зависит, установлен ли на веб-сайте SSL-сертификат, если сертификат не установлен, то мы никак не можем это исправить. Хорошая новость: почти все популярные веб сайты (разные твитеры, вконтакте, фейсбуки, гугл-почты, яндекс-почты и т. д.) имеют эти сертификаты. Даже у Википедии теперь есть!

Если вы владелец сайта, то можно задуматься об установлении SSL-сертификата. Кроме уже названного преимущества (невозможность перехвата данных, отправляемых/получаемых на/с вашего сайта), ещё и Гугл обещала учитывать наличие SSL-сертификата при ранжировании (если этот сертификат есть, то позиции в поиске выше). Проблема в том, цена самых дешёвых сертификатов, даже по акции со скидкой, начинается от 400 рублей. За эти деньги можно купить несколько месяцев хостинга, при весьма эфемерной выгоде от наличия SSL-сертификата.

Если вас всё-таки заинтересовали эти сертификаты, то рекомендую обратиться к моей статье «Что такое SSL-сертификаты, для чего они нужны и как сэкономить покупая сертификат ». Там и где купить со скидкой, и как установить, и прочее.

Wireshark. сетевой аналитический инструмент, ранее известный как Ethereal, захватывает пакеты в режиме реального времени и выводит их на экран в «человекочитаемом» формате. Wireshark содержит фильтры, цветовое кодирование и другие функции, которые позволяют Вам внедриться глубоко в сетевой трафик и осмотреть отдельные пакеты.

Это учебное руководство научит Вас быстрым основам захвата пакетов, фильтрации их, их анализа с помощью программы Wireshark. Вы сможете анализировать с помощью программы Wireshark сетевой трафик подозрительных программ, анализировать трафик в Вашей сети или решать сетевые проблемы.

Скачиваем WiresharkВы можете скачать Wireshark для Windows или Mac OS X с официального сайта. Если вы используете Linux или другую Unix-подобную систему, скорее всего Wireshark уже присутствует в репозитории Вашего дистрибутива. К примеру, если Вы используете Ubuntu. вы найдете Wireshark в Ubuntu Software Center.

Небольшое предупреждение: многие организации запрещают использовать программу Wireshark и подобные ей программы сканирования сети в своей сети. Не используйте систему на работе, если не обладаете достаточными полномочиями.

Захват пакетов программой WiresharkПосле скачивания и установки Wireshark, вы можете запустить его и кликнуть на сетевом устройстве которое Вас интересует, выбрав его из перечня сетевых интерфейсов. Например, если Вы хотите захватить сетевой трафик беспроводной сети программой Wireshark? кликните на своем беспроводном интерфейсе. Вы можете так же перейти в продвинутые настройки захвата сетевого трафика, но этот пункт будет рассмотрен в другой статье.

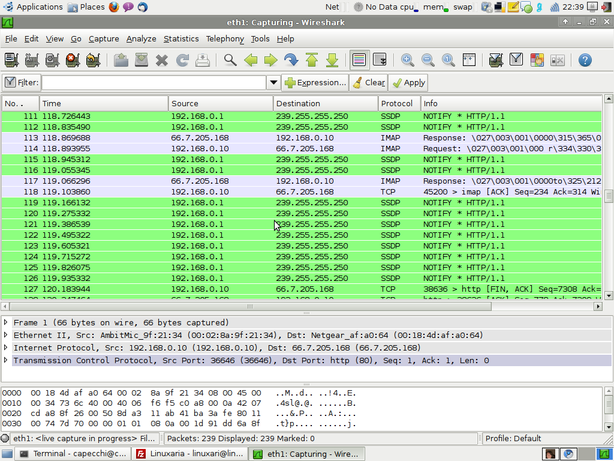

После того, как Вы кликните на имени сетевого интерфейса, вы увидите пакеты, передаваемые по нему, в реальном времени. Wireshark захватывает каждый сетевой пакет отправляемый системой или системе. Если вы захватываете трафик беспроводной сети и включили мод «promiscuous» (мод неразборчивого режима), вы так же увидите и другие пакеты сети.

Нажмите на кнопку остановки захвата в верхнем левом углу окна когда заходите остановить захват сетевого трафика в Wireshark.

Вы скорее всего видите пакеты подсвеченными в зеленый, синий, черный цвет. Wireshark использует цвета, для упрощения идентификации типов трафика в списке. По-умолчанию трафик TCP — зеленый, темно-синый — DNS-трафик, светло-голубой — трафик UDP, а черным выделен TCP трафик с проблемными пакетами, например такой, который отправлен с ошибочным получателем.

Если в вашей сети нет ничего интересного для сканирования, Wireshark Wiki вас спасет. Wiki содержит файлы с примерами захвата сетевого трафика. которые вы можете загрузить и проинспектировать.

Открыть файл захвата в программе Wireshark просто, для этого нажмите «Открыть» в окне главного меню и выбрать файл. Вы можете сохранить и открыть позже и собственные файлы захвата трафика.

Если вы когда либо попробуете проанализировать сетевой трафик, такой как трафик программы, звонящей домой, фильтрация пакетов поможет вам выделить трафик только этой программы из этого массива. Наконец всегда, когда у вас будет большое количество пакетов в списке — фильтры Wireshark придут вам на помощь.

Простейший способ применения фильтра — ввод его в текстовое поле вверху и применение по нажатию на Enter. К примеру — наберите «dns» и вы выделите со списка все DNS пакеты. Кстати, когда вы начнете набирать фильтр — Wireshark поможет Вам с автозавершением названия фильтра, что очень удобно.

Вы так же можете кликнуть на меню анализа и выбрать «Display Filters» для создания нового фильтра.

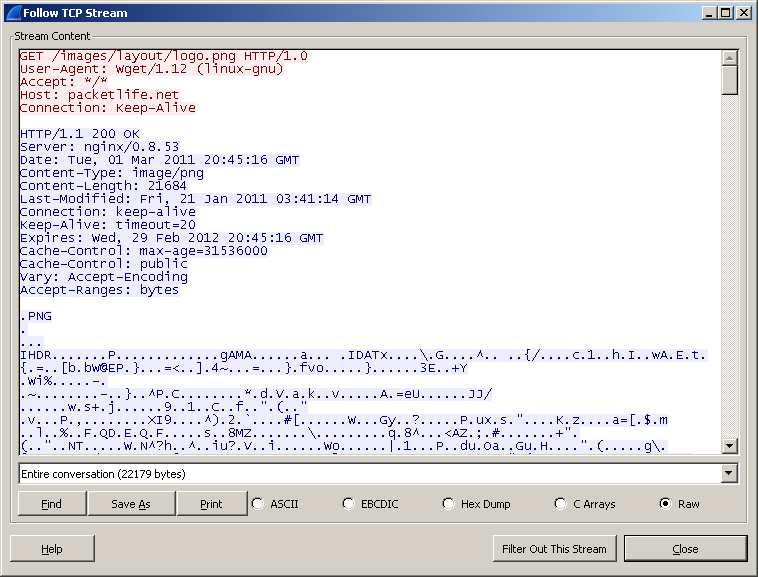

Другой интересной возможностью Wireshark является возможность просмотреть содержимое пакета, кликнув правой кнопкой мыши и выбрав «Follow TCP Stream».

Так вы увидите весь «разговор» между сервером и клиентом по выбранному протоколу.

Закройте окно и вы увидите, что ваш фильтр принят автоматически — Wireshark покажет все пакеты, участвующие в этом общении сервера и клиента.

По клику на пакете из списка вы увидите снизу описание пакета и его содержимое.

С этого места так же можно создать фильтр — выделите какую-то деталь и нажмите применить в качестве фильтра для создания фильтра и применения его.

Wireshark — экстремально мощная программа, и эта статья просто камешек в горе возможностей этой программы. Профессионалы используют эту программу для наладки сетевого стека своих программ, анализа сетевой безопасности и прочего…

Понравилась статья? Сохрани ее или поделись с друзьями Post navigation Технический термин Подпишись в Twitter Наша группа Вконтакте Свежие комментарии Метки Меню пользователя СтатистикаВ работе компьютерной сети и сетевого стека узлов иногда возникают проблемы, причины которых трудно обнаружить общеизвестными утилитами сбора статистики (такими например, как netstat) и стандартными приложениями на основе протокола ICMP (ping, traceroute/tracert и т.п.). В подобных случаях для диагностики неполадок часто приходится использовать более специфичные средства, которые позволяют отобразить (прослушать) сетевой трафик и проанализировать его на уровне единиц передачи отдельных протоколов («сниффинг», sniffing ).

Анализаторы сетевых протоколов или «снифферы» являются исключительно полезными инструментами для исследования поведения сетевых узлов и выявления неполадок в работе сети. Разумеется, как и всякое средство, например острый нож, сниффер может быть как благом в руках системного администратора или инженера по информационной безопасности, так и орудием преступления в руках компьютерного злоумышленника.

Подобное специализированное программное обеспечение обычно использует «беспорядочный» (promiscuos) режим работы сетевого адаптера компьютера-монитора (в частности, для перехвата трафика сетевого сегмента, порта коммутатора или маршрутизатора). Как известно, суть данного режима сводится к обработке всех приходящих на интерфейс фреймов. а не только предназначенных MAC-адресу сетевой карты и широковещательных, как это происходит в обычном режиме.

Рассматриваемый в данной статье продукт Wireshark является широко известным инструментом перехвата и интерактивного анализа сетевого трафика, фактически, стандартом в промышленности и образовании. К ключевыми особенностям Wireshark можно отнести: многоплатформенность (Windows, Linux, Mac OS, FreeBSD, Solaris и др.); возможности анализа сотен различных протоколов; поддержку как графического режима работы, так и интерфейса командной строки (утилита tshark); мощную систему фильтров трафика; экспорт результатов работы в форматы XML, PostScript, CSV и т. д.

Немаловажным фактом является также то, что Wireshark — это программное обеспечение с открытым исходным кодом, распространяемое под лицензией GNU GPLv2. т. е. Вы можете свободно использовать этот продукт по своему усмотрению.

Установка WiresharkПоследнюю версию Wireshark для операционных систем Windows и OS X, а также исходный код можно скачать с сайта проекта . Для дистрибутивов Linux и BSD-систем, данный продукт обычно доступен в стандартных или дополнительных репозиториях. Опубликованные в данной статье снимки экранов сделаны с версии 1.6.2 Wireshark для Windows. Более ранние версии программы, которые можно найти в репозиториях Unix-подобных операционных систем, также можно успешно использовать, так как Wireshark давно уже стабильный и функциональный продукт.

Работа Wireshark базируется на библиотеке Pcap (Packet Capture). предоставляющей собой прикладной интерфейс программирования для реализации низкоуровневых функций взаимодействия с сетевыми интерфейсами (в частности перехвата и генерации произвольных единиц передачи сетевых протоколов и протоколов локальных сетей). Библиотека Pcap является также основой таких известных сетевых средств, как tcpdump, snort, nmap, kismet и т. д. Для Unix-подобных систем Pcap обычно присутствует в стандартных репозиториях программного обеспечения. Для семейства операционных систем Windows существует версия Pcap, которая называется Winpcap. Ее можно скачать с сайта проекта . Впрочем, обычно в этом нет необходимости, так как библиотека Winpcap включена в пакет установки Wireshark для Windows.

Процесс установки программы не сложен для любой операционной системы, с поправкой, разумеется, на специфику используемой Вами платформы. Например, Wireshark в Debian/Ubuntu устанавливается так, что непривилегированные пользователи по умолчанию не имеют права перехватывать пакеты, поэтому программу нужно запускать с использованием механизма смены идентификатора пользователя sudo (или же произвести необходимые манипуляции согласно документации стандартного DEB-пакета).

Азы работы c WiresharkПользовательский интерфейс Wireshark построен на основе библиотеки GTK+ (GIMP Toolkit). Главное окно программы включает следующие элементы: меню, панели инструментов и фильтров просмотра, список пакетов, детальное описание выбранного пакета, отображение байтов пакета (в шестнадцатеричной форме и в виде текста) и строку состояния:

Следует отметить, что пользовательский интерфейс программы хорошо проработан, достаточно эргономичен и вполне интуитивен, что позволяет пользователю сконцентрироваться на изучении сетевых процессов, не отвлекаясь по мелочам. Кроме того, все возможности и подробности использования Wireshark детально описаны в руководстве пользователя . Поэтому в этой статье основное внимание уделено функциональным возможностям рассматриваемого продукта, его особенностям в сравнении другими снифферами, например, с известной консольной утилитой tcpdump.

Итак, эргономика Wireshark отражает многоуровневый подход к обеспечению сетевых взаимодействий. Все сделано таким образом, что, выбрав сетевой пакет из списка, пользователь получает возможность просмотреть все заголовки (слои), а также значения полей каждого слоя сетевого пакета, начиная от обертки — кадра Ethernet, непосредственно IP-заголовка, заголовка транспортного уровня и данных прикладного протокола, содержащихся в пакете.

Исходные данные для обработки могут быть получены Wireshark в режиме реального времени или импортированы из файла дампа сетевого трафика. причем несколько дампов для задач анализа можно «на лету» объединить в один.

Проблема поиска необходимых пакетов в больших объемах перехваченного трафика решается двумя типами фильтров. сбора трафика (capture filters) и его отображения (display filters). Фильтры сбора Wireshark основаны на языке фильтров библиотеки Pcap, т.е. синтаксис в данном случае аналогичен синтаксису утилиты tcpdump. Фильтр представляет собой серию примитивов, объединенных, если это необходимо, логическими функциями (and, or, not). Часто используемые фильтры можно сохранять в профиле для повторного использования.

На рисунке показан профиль фильтров сбора Wireshark:

Анализатор сетевых пакетов Wireshark также имеет свой простой, но многофункциональный язык фильтров отображения. Значение каждого поля в заголовке пакета может быть использовано как критерий фильтрации (например, ip.src — IP-адрес источника в сетевом пакете, frame.len — длина Ethernet-фрейма и т.д.). С помощью операций сравнения значения полей можно сопоставлять заданным величинам (например, frame.len 14:27