Рейтинг: 4.5/5.0 (1824 проголосовавших)

Рейтинг: 4.5/5.0 (1824 проголосовавших)Категория: Бланки/Образцы

Политика информационной безопасности представляет собой комплекс документов, отражающих все основные требования к обеспечению защиты информации и направления работы предприятия в этой сфере. При построении политики безопасности можно условно выделить три ее основных уровня: верхний, средний и нижний.

Верхний уровень политики информационной безопасности предприятия служит:

Политики информационной безопасности среднего уровня определяют отношение предприятия (руководства предприятия) к определенным аспектам его деятельности и функционирования информационных систем:

Политики безопасности на самом низком уровне относятся к отдельным элементам информационных систем и участкам обработки и хранения информации и описывают конкретные процедуры и документы, связанные с обеспечением информационной безопасности.

Разработка политики безопасности предполагает осуществление ряда предварительных шагов:

Осуществление предварительных шагов (анализа) позволяет определить, насколько информационная безопасность в целом важна для устойчивого осуществления основной деятельности предприятия, его экономической безопасности. На основе этого анализа с учетом оценок менеджеров и собственников определяются конкретные направления работы по обеспечению информационной безопасности. При этом в некоторых случаях личное мнение отдельных руководителей может и не иметь решающего значения. Например, в том случае, когда в распоряжении компании имеются сведения, содержащие государственную, врачебную, банковскую или военную тайну, основные процедуры обращения информации определяются федеральным законодательством, а также директивами и инструкциями тех федеральных органов, в чьей компетенции находятся вопросы обращения такой информации. Таким образом, политика информационной безопасности (практически на всех уровнях) в части работы с такими данными будет основана на общих строго формализованных правилах, процедурах и требованиях (таких, как использование сертифицированного оборудования и программного обеспечения, прохождение процедур допуска, оборудование специальных помещений для хранения информации и т.п.).

При разработке политик безопасности всех уровней необходимо придерживаться следующих основных правил.

В целом политика информационной безопасности должна давать ясное представление о требуемом поведении пользователей, администраторов и других специалистов при внедрении и использовании информационных систем и средств защиты информации, а также при осуществлении информационного обмена и выполнении операций по обработке информации. Кроме того, из политики безопасности, если она относится к определенной технологии и/или методологии защиты информации, должны быть понятны основные принципы работы этой технологии. Важной функцией политики безопасности является четкое разграничение ответственностей в процедурах информационного обмена: все заинтересованные лица должны ясно осознавать границы как своей ответственности, так и ответственности других участников соответствующих процедур и процессов. Также одной из задач политики безопасности является защита не только информации и информационных систем, но и защита самих пользователей (сотрудников предприятия и его клиентов и контрагентов).

Общий жизненный цикл политики информационной безопасности включает в себя ряд основных шагов.

Этот цикл (см. рис. 7.3 ) может повторяться несколько раз с целью совершенствования организационных мер в сфере защиты информации и устранения выявляемых недоработок.

увеличить изображение

Рис. 7.3. Циклы развития и совершенствования политики информационной безопасности предприятия

Политика информационной безопасности верхнего уровня фактически является декларацией руководителей и/или собственников предприятия о необходимости вести целенаправленную работу по защите информационных ресурсов, что должно стать основой для более успешного функционирования предприятия в основном направлении его деятельности, а также устранить различные риски, которые могут привести к финансовым потерям, ущербу для репутации предприятия, административному и уголовному преследованию руководителей и другим негативным последствиям.

Политика информационной безопасности на этом уровне может определять и описывать:

Одной из задач политики верхнего уровня является формулирование и демонстрация того, что защита информации является одним из ключевых механизмов обеспечения конкурентоспособности предприятия и обуславливает как его способность достигать поставленные цели, так иногда и способность выживания и сохранения возможности продолжать деятельность. Для этого могут быть обозначены приоритетные направления хозяйственной деятельности и соответствующие им информационные системы и потоки информации, описана причинно-следственная связь между возможными нарушениями конфиденциальности и/или нарушениями в стабильной работе информационных систем, с одной стороны, и нарушениями нормального хода текущих хозяйственных операций, с другой стороны. На основе этого могут быть определены приоритетные направления деятельности по обеспечению информационной безопасности. В наибольшей степени зависимость общей эффективности деятельности от информационной безопасности характерна для таких компаний, которые:

При этом работа над политикой информационной безопасности должна включать в себя не только ее начальную разработку, но и постоянный мониторинг угроз, изменений во внешней среде для последующего уточнения (или даже полной переработки) политики в соответствии с изменившимися условиями работы.

В настоящее время в специализированных средствах массовой информации и на различных конференциях, посвященных информационной безопасности, все чаще упоминается термин «политика информационной безопасности». Она рассматривается как основа комплексного подхода к вопросам безопасности и неотъемлемый атрибут любой хорошо организованной системы управления информационной безопасностью. Но, несмотря на усилившееся внимание к данному вопросу, большинство руководителей организаций по-прежнему имеют не совсем четкое представление о том, что же такое политика информационной безопасности, из чего она состоит и для чего предназначена.

Отсутствие до последнего времени (и в России и за рубежом) специализированных стандартов и методических рекомендаций по составу и структуре документов, составляющих политику информационной безопасности (ИБ), создало огромное поле для творчества специалистов, занимающихся разработкой документов, в результате чего стали появляться комбинированные документы (чаще называемые инструкциями), содержащие положения разного типа документов (политик, процедур, инструкций, стандартов).

Растерянность в свою очередь вносит и многозначность самого термина «политика». С одной стороны, политикой информационной безопасности называется определенный документ, с другой – совокупность всех документов, регламентирующих вопросы обеспечения информационной безопасности в организации.

Вот, например, какие определения, связанные с термином «политика», встречаются в международных и российских стандартах по информационной безопасности:

ГОСТ Р ИСО/МЭК 15408-1-2002

Политика безопасности организации – одно или несколько правил, процедур, практических приемов или руководящих принципов в области безопасности, которыми руководствуется организация в своей деятельности.

Политика безопасности объекта оценки – совокупность правил, регулирующих управление активами, их защиту и распределение в пределах объекта оценки.

ГОСТ Р ИСО/МЭК 17799-2005

Политика – общее намерение и направление, официально выраженное руководством.

ГОСТ Р ИСО/МЭК 13335-1 2006

Политика безопасности информационно-телекоммуникационных технологий – правила, директивы, сложившаяся практика, которые определяют, как в пределах организации и ее информационно-телекоммуникационных технологий управлять, защищать и распределять активы, в том числе критичную информацию.

СТО БР ИББС-1.0-2006

Политика информационной безопасности организации банковской системы Российской Федерации – одно или несколько правил, процедур, практических приемов и руководящих принципов в области информационной безопасности, которыми руководствуется организация банковской системы Российской Федерации в своей деятельности.

Определения самые разнообразные и отражают они в первую очередь специфику определенного стандарта, но тем не менее, обобщив все упомянутые определения, можно составить следующее представление термина «политика информационной безопасности»: политика информационной безопасности представляет собой совокупность документов и практик, отражающих позицию и требования руководства организации и регламентирующих деятельность по защите информации.

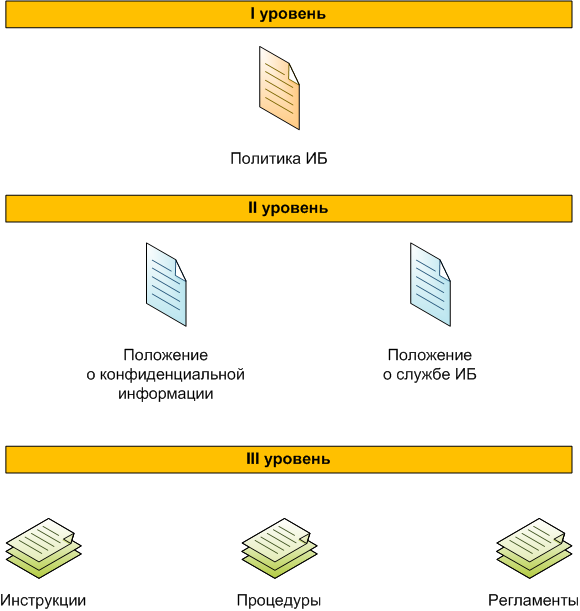

Хотелось бы особо подчеркнуть, что под совокупностью документов понимается многоуровневая система, а не один фундаментальный документ на несколько сот страниц. Многоуровневое разделение документов, составляющих политику информационной безопасности, позволяет обеспечить более гибкий подход к содержанию каждого документа в зависимости от его назначения и аудитории, периодичности его пересмотра и изменения.

Для чего нужна политика информационной безопасности

Организация, в которой отсутствует политика информационной безопасности, похожа на государство, в котором есть полиция, но нет законов, а вместо них используются неформальные соглашения. Немудрено, что очень скоро начинают появляться проблемы, связанные с тем, что кто-то возможно не в курсе всех принятых соглашений и нарушает их по незнанию, а кто-то и вовсе делает это умышленно. Пойманных нарушителей нельзя обвинить, потому что формально не определено, что можно делать, а что нельзя. Правительство такой страны находится в беспомощном состоянии по причине того, что отсутствует основной инструмент управления деятельностью граждан.

Ситуация, безусловно, абстрактная, потому как полиция в государстве появляется именно для того, чтобы следить за соблюдением законов, но именно так все обстоит в настоящее время в большинстве организаций. Технические специалисты «пробивают» бюджеты и приобретают множество самых разнообразных защитных систем (аналог полиции), руководствуясь при этом различными соображениями, в то время как эти средства должны быть лишь технической основой для контроля и реализации требований, заложенных в политике информационной безопасности компании. Такой подход в конечном счете приводит к тому, что количество и сложность защитных систем растут, а их эффективность остается на невысоком уровне. Однако это не единственная проблема, с которой сталкиваются организации, не занимающиеся разработкой политики ИБ. Возникает ряд вопросов, ответом на которые должны стать документы, составляющие политику информационной безопасности организации.

Чем должны руководствоваться сотрудники организации в процессе своей работы с информационными активами компании? Каким образом новые сотрудники будут узнавать о правилах, установленных в организации, по обеспечению защиты информации и обращению с информационными активами? На основании чего руководство компании сможет спросить с сотрудников за несоблюдение требований по защите информации?

О том, в какой же форме должны быть представлены и доведены до сотрудников эти документы, речь пойдет далее.

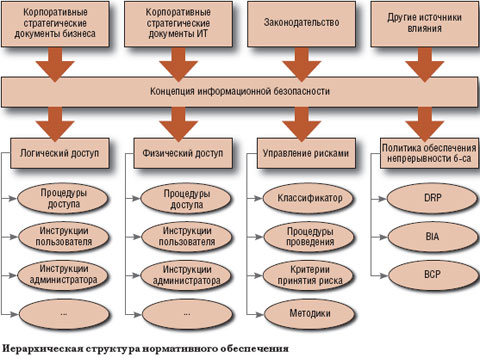

Как уже было сказано, под политикой информационной безопасности понимается многоуровневая система документов, имеющих различное назначение и область применения. Наиболее эффективным методом выстраивания иерархии документов, составляющих политику информационной безопасности, представляется использование 4-уровневой модели, изображенной на рисунке.

Система документов, составляющих политику ИБ

Документы 1-го уровня

Единственным документом 1-го уровня является Общая политика информационной безопасности или иначе Концепция информационной безопасности (привычнее для российских компаний). Данный документ должен отражать приверженность руководства к обеспечению информационной безопасности, общие подходы и требования и являться основой для создания всей структуры документов.

Документ является общеконцептуальным и в связи с этим в его описании следует избегать излишней детализации (указание производителей программного обеспечения, шагов по выполнению конкретных задач, фамилий сотрудников и пр.).

Общая политика информационной безопасности в общем случае должна включать:

• определение понятия информационной безопасности, основных целей и области действия;

• стратегические подходы и принципы обеспечения информационной безопасности;

• отраслевые и законодательные требования, относящиеся к компании;

• определение основных ролей и ответственности по обеспечению информационной безопасности;

• подходы организации к проведению мероприятий по анализу и обработке рисков информационной безопасности;

• ссылки на другие документы, содержащие более детальные разъяснения положений политики информационной безопасности (частные политики ИБ);

• санкции в случае нарушения требований политики.

Документы 2-го уровня

К документам 2-го уровня относятся Частные политики ИБ и Корпоративные стандарты. Частные политики призваны детализировать требования Общей политики в рамках определенной области, такой, как, например, антивирусная защита или контроль физического доступа.

Корпоративные стандарты выдвигают требования к определенным операциям, защитным системам, принятым в компании практикам. В качестве примера можно привести:

корпоративный стандарт резервного копирования – описывает применяемые в компании средства резервного копирования, порядок хранения и утилизации резервных копий;

корпоративный стандарт беспроводной связи – выдвигает требования к подключению и использованию в компании беспроводных сетей (протоколы шифрования, методы аутентификации, настройки рабочих станций и др.)

Документы 3-го уровня

К документам 3-го уровня относятся процедуры и инструкции. Процедуры представляют собой документированное описание процесса, относящегося к той или иной области информационной безопасности, например:

• процедура предоставления доступа к сетевым ресурсам;

• процедура выполнения резервного копирования;

• процедура реагирования на инциденты ИБ.

Инструкции в свою очередь дополняют процедуры детальным описанием каждого шага по выполнению той или иной задачи и могут предназначаться как техническому персоналу, так и рядовым пользователям.

Документы 4-го уровня

Документами 4-го уровня являются разного рода рабочие формы, журналы, заявки, протоколы и другие формы документов, используемые в рамках выполнения тех или иных процедур и являющиеся отражением (и подтверждением) выполнения той или иной деятельности. Примерами документов 4-го уровня являются:

• форма заявки на предоставление доступа к сетевым ресурсам;

• форма журнала регистрации инцидентов ИБ;

• форма отчета о проведении оценки уязвимости сетевых ресурсов.

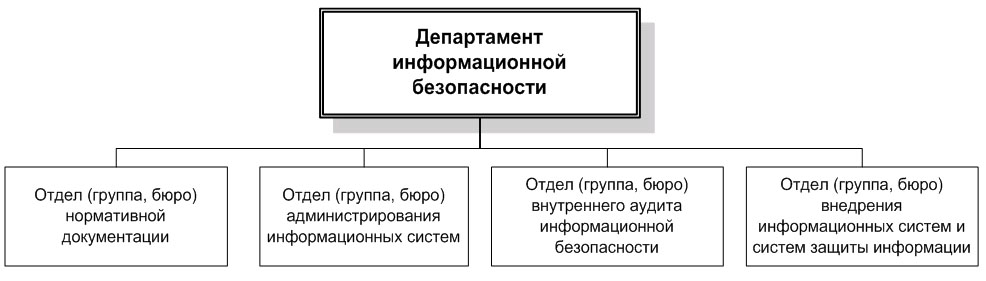

Кто должен заниматься разработкой политики информационной безопасности

Разработка и внедрение документов, составляющих политику информационной безопасности, как и любой другой проект, имеющий общеорганизационное значение, в первую очередь должен быть санкционирован и поддержан руководством. Руководство (высший менеджмент) должно отвечать за отслеживание выполнения работ, выделение необходимых ресурсов (людских, денежных и пр.), а также за утверждение разработанных документов.

Непосредственно самой разработкой, как правило, занимается либо специально созданная для этой цели группа внутри организации, либо приглашенная консалтинговая организация. И у того, и другого подхода есть как свои минусы, так и свои плюсы.

Собственная созданная из сотрудников команда, безусловно, обладает более четким пониманием бизнеса, принципов ведения работы и внутренней культуры, чем любой внешний консультант. Однако такая группа должна включать целый ряд специалистов, таких, как аналитики ИБ, ИТ-инженеры, руководители среднего звена, юристы, технические писатели и др. Собрать такую команду под силу далеко не всем компаниям. Эти люди должны обладать точным пониманием того, для чего и главное как создаются документы, составляющие политику информационной безопасности, что, скорее всего, потребует проведения дополнительного обучения.

Внешней консалтинговой организации потребуется, безусловно, больше времени для того, чтобы вникнуть в суть бизнеса организации, ее потребности, законодательные и договорные обязательства и другие особенности, но в то же самое время у этой организации уже есть готовая команда, выполнившая ни один проект по созданию документов, а значит, работа по непосредственной разработке документов пройдет более оперативно.

Истина как всегда расположена где-то посередине. Если разработка документов собственными силами представляется слишком трудоемкой работой, то наиболее эффективным подходом будет привлечение консалтинговой организации для первоначальной разработки документов, а уже их внедрение, обкатку и возможную доработку осуществлять собственными силами или опять же с привлечением специалистов все той же консалтинговой организации.

Политика информационной безопасности это не панацея от всех бед и не фундаментальный труд, доступный только избранным. Это инструмент, на мировом опыте доказавший свою эффективность. Инструмент простой и доступный любой организации, пожелавшей упорядочить и регламентировать свою деятельность по обеспечению информационной безопасности.

Александр Бондаренко,руководитель отдела внешнего аудита и консалтинга LETA IT-company

Политика информационной безопасности предприятия

Успехом обеспечения сохранности и защиты информации на предприятии зависит, прежде всего, от разработанных политик безопасности на предприятии. Политика информационной безопасности организации -совокупность руководящих принципов, правил, процедур и практических приёмов в области безопасности, которые регулируют управление, защиту и распределение ценной информации.

Рассмотрим административный уровень информационной безопасности предприятия, то есть меры, предпринимаемые руководством организации. В основе всех мероприятий административного уровня лежит документ, часто называемый политикой информационной безопасности предприятия. Под политикой информационной безопасности понимается совокупность документированных управленческих решений и разработанных превентивных мер, направленных на защиту информационных ресурсов.

Разработка политики информационной безопасности - вопрос отнюдь не тривиальный. От тщательности ее проработки будет зависеть действенность всех остальных уровней обеспечения информационной безопасности - процедурного и программно-технического. Сложность разработки данного документа определяется проблематичностью использования чужого опыта, поскольку политика безопасности основывается на производственных ресурсах и функциональных зависимостях данного предприятия. Кроме того, Россия как государство не имеет подобного типового документа. Наиболее близким по идее можно назвать "Доктрину информационной безопасности РФ", однако, на мой взгляд, она носит слишком общий характер.

В связи с этим для разработки политики информационной безопасности целесообразно использовать зарубежный опыт. Наиболее детально этот аспект проработан в "Общих критериях оценки безопасности информационных технологий", версия 2.0 от 22 мая 1998 г. Британского стандарта BS7799:1995. В нем рекомендуется включать в документ, характеризующий политику информационной безопасности организации, следующие пункты:

- вводный, подтверждающий заинтересованность высшего руководства проблемами информационной безопасности;

- организационный, содержащий описание подразделений, комиссий, групп и т.д. отвечающих за работы в области информационной безопасности;

классификационный, описывающий имеющиеся на предприятии материальные и информационные ресурсы и необходимый уровень их защиты;

- штатный, характеризующий меры безопасности, применяемые к персоналу (описание должностей с точки зрения информационной безопасности, организация обучения, порядок реагирования на нарушение режима и т.д.);

- раздел, освещающий вопросы физической защиты информации;

- раздел управления, описывающий подход к управлению компьютерами и сетями передачи данных;

- раздел, описывающий правила разграничения доступа к производственной информации;

- раздел, описывающий порядок разработки и внедрения систем;

- раздел, описывающий меры, направленные на обеспечение непрерывной работы организации (доступности информации);

юридический раздел, подтверждающий соответствие политики информационной безопасности текущему законодательству. Рекомендация в качестве основы для построения политики информационной безопасности зарубежных документов может вызвать недоумение. Однако, как видно из рекомендаций стандарта BS 7799:1995, они носят общий характер и одинаково применимы для предприятий в любой точке земного шара. Так же как правила постройки дома одинаковы для всех домов в мире и лишь корректируются действующим законодательством, строительными правилами и нормами и подобными документами. К тому же последний раздел рекомендаций содержит подтверждение соответствия политики безопасности текущему законодательству страны, на основе которого она и должна базироваться.

Начать составление политики следует с анализа рисков. Анализ рисков состоит из двух основных этапов: инвентаризация и классификация информационных ресурсов. Инвентаризация информационных ресурсов поможет в определении степени необходимой защиты, контроле защищенности, а также будет полезна в других областях, как-то охрана труда и техника безопасности, страхование, финансы. В качестве ресурсов, связанных с информационных технологий, могут выступать:

информационные ресурсы: файловые хранилища, базы данных, документация, учебные пособия, документы процедурного уровня (инструкции и т.д.);

- программные ресурсы: прикладное и системное программное обеспечение, утилиты и т.д.;

- физические ресурсы: вычислительное и коммуникационное оборудование, носители данных (ленты и диски), другое техническое оборудование (блоки питания, кондиционеры), мебель, помещения;

- сервисы: отопление, освещение, энергоснабжение, кондиционирование воздуха;

После инвентаризации производится классификация ресурсов. Ценность каждого ресурса обычно представляется как функция нескольких дискретных переменных.

Приведем пример классификации информационного ресурса. В качестве основной переменной обычно выбирают степень конфиденциальности информации со следующими значениями:

- информация, содержащая государственную тайну;

- информация, содержащую коммерческую тайну;

- конфиденциальная информация (информация, не представляющая собой коммерческой или государственной тайны, хотя огласка ее нежелательна);

Следующей переменной может быть выбрано отношение того или иного ресурса к нарушениям основных трех аспектов информационной безопасности. К примеру, база данных телефонов работников предприятия может быть оценена на 8 с точки зрения доступности, на 2 с точки зрения конфиденциальности и на 4 с точки зрения целостности.

Далее производится собственно анализ рисков. Для каждого из информационных ресурсов определяется его интегральная ценность и возможные угрозы. Каждая из угроз оценивается с точки зрения её

применимости к данному ресурсу, вероятности возникновения и возможного ущерба. На основе результатов этого анализа составляется классификационный раздел политики информационной безопасности.

В штатный раздел направлен на уменьшение риска ошибок персонала, краж, мошенничества или незаконного использования ресурсов. В дальнейшем этот раздел используется для составления должностных инструкций пользователей и руководящих документов для отделов и служб информационной безопасности. В документ желательно включить следующие разделы:

- правила проверки принимаемого на работу персонала;

- обязанности и права пользователей по отношению к информационным ресурсам;

- обучение пользователей и порядок допуска к работам с информационными ресурсами;

- права и обязанности администраторов;

- порядок реагирования на события, несущие угрозу информационной безопасности;

- порядок наложения взысканий.

В первый пункт включаются правила подачи заявлений о приеме, необходимые документы, форму резюме, рекомендаций и т.д. Кроме того, определяются необходимость, форма и порядок проведения собеседования с работниками различных категорий. Здесь же описываются различные обязательства о неразглашении.

Во втором пункте описываются обязанности пользователей по обслуживанию своего рабочего места, а также при работе с информационным ресурсами. Этот пункт тесно связан с третьим пунктом, поскольку определяет необходимые знания пользователей.

Третий пункт определяет необходимые знания для различных категорий работников, периодичность и порядок проведения инструктажа по пользованию информационными ресурсами. Необходимо четкое знание

пользователями всех процедурных вопросов (идентификация в системе, смена пароля, обновление антивирусных баз, работа с пакетами программ и т.д.). Кроме того, описывается порядок подключения пользователя к информационным ресурсам (необходимые документы, согласующие лица и подразделения).

Для нормального функционирования системы администраторы информационной безопасности должны обладать достаточными правами. Отключение от сети или информационного ресурса рабочей станции, являющейся носителем вируса, - необходимость, а не нарушение технологического процесса.

Для своевременной реакции на угрозы безопасности системы следует четко определить формальные процедуры уведомления и реагирования на подобные системы. Все пользователи должны быть обязаны сообщать закрепленным лицам об инцидентах и слабых местах в системе безопасности, сбоях в работе программного и аппаратного обеспечения. Необходимо определить и довести до сведения пользователей методы фиксации симптомов сбоев оборудования.

Последний раздел содержит описание процедуры наложения взысканий за нарушения установленных на предприятии правил информационной безопасности. Карательные меры и степень ответственности необходимо закрепить документально.

В зависимости от типа предприятия меры физической защиты могут варьироваться в широком диапазоне. Исходя из анализа рисков для каждого предприятия, необходимо жестко описать типы помещений и необходимые для них меры безопасности. К мерам безопасности относятся установка решеток, замков, порядок допуска в помещения, средства электромагнитной защиты и т.д. Кроме того, необходимо установить правила использования рабочего стола и способы утилизации материалов (различных магнитных носителей, бумажных документов, агрегатов), правила выноса программного и аппаратного обеспечения за пределы организации.

Разделы управления, описывающие подходы к управлению компьютерами и сетями передачи данных и порядок разработки и внедрения систем, описывают порядок выполнения стандартных операционных процедур оперирования данными, правила ввода систем в эксплуатацию (приемка систем), аудита их работы. Кроме того, в данном разделе указывается порядок защиты предприятия от вредоносного программного обеспечения (регламент работы антивирусной системы в частности). Определяются порядок аудита работоспособности систем и резервное копирование. Описываются стандартное программное обеспечение, разрешенное к работе на предприятии. Здесь же описываются системы защиты электронной почты, системы электронной цифровой подписи и другие криптографические системы и системы аутентификации, работающие на предприятии. Это немаловажно, поскольку российское законодательство в области жестко в этом отношении.

Права доступа к системам должны быть документированы, а порядок их предоставления определен нормативными документами. Должны быть указаны должности, производящие согласование заявок на предоставление прав доступа, а также осуществляющие раздачу прав. Кроме того, в организациях с серьезными требованиями к информационной безопасности определяется порядок проверок прав доступа к системам и лица, его осуществляющие. В этом же разделе описываются правила (политика) пользовательских паролей.

Итак, политика информационной безопасности предприятия представляет собой документ, на основе которого строится система обеспечения безопасности. В свою очередь, политика строится на анализе рисков, и чем полнее будет произведен анализ, тем эффективнее будет документ. Анализу подвергаются все основные ресурсы, включая материальную базу и человеческие ресурсы. Политика безопасности строится в соответствии со спецификой предприятия и законодательной базой государства.

Основным составом комплекса по защите информации является

1. Защита от вторжений.

Программные и аппаратно-программные межсетевые экраны, которые представляют собой программные средства, или программно-аппаратные устройства, предназначенные для контроля и разграничения межсетевого взаимодействия.

2. Защита от вредоносных программ.

Программные средства обнаружения и уничтожения, любо изоляции, различных видов и носителей вредоносного кода. Фильтрация почтовых сообщений и WEB-контента Фильтрация осуществляется с помощью программных продуктов, которые контролируют исходящие и входящие (по каналам WEB и электронной почты) информационные потоки.

3.Резервное копирование

программно-аппаратные средства переноса наиболее ценной из циркулирующей в информационной системе информации на альтернативные носители с целью длительного хранения и с возможностью восстановления этой информации в случае необходимости.

Программно-аппаратные системы позволяющие осуществлять контроль и мониторинг перемещений и деятельности субъектов, находящихся в рамках контролируемого периметра.

5.Средства усиленной аутентификации

Используются для повышения стойкости стандартной процедуры аутентификации за счет применения дополнительных аппаратных устройств. Такие средства повышают уровень доверия и дают дополнительные удобства по сравнению с системами, использующими стандартный набор средств

Добавить комментарий- позиционируется как аутсорсинговая компания в области информационных технологий. И предоставляет полный комплекс компьютерных услуг по абонентскому обслуживанию компьютеров и компьютерной техники в Челябинске — ИТ аутсорсинг, ИТ аутстаффинг, ИТ аудит и ИТ консалтинг, настройку и обслуживание 1С, создание распределенных баз данных и веб-сайтов, разработка программного обеспечения на заказ. Мы также предлагаем свои услуги по поставке компьютерного оборудования, программного обеспечения, подбору и тестированию технических специалистов.

1 Аутсорсинговое обслуживаниеАутсорсинг позволяет компании-заказчику сократить

издержки и значительно снизить трудоёмкость и затраты

на эксплуатацию информационных систем и приложений.

2 Разработка сайтовРазработка сайтов Интеграция с платежными системами,

Интеграция с Яндекс.Деньгами по методу «Центр Приема Платежей».

Интеграция с социальными сетями «Вконтакте» и «Фейсбук»

3 Обслуживание рабочих станцийКомпьютерная служба сервиса "ИТ Идеи74" предлагает свои услуги по администрированию сети вашего офиса. Абонентское обслуживание заключается в полном курировании компьютерного парка вашего офиса, в поддержке работы компьютерной сети.

К Наши Контакты

Тел .+7 /351/ 776-72-85

по электронной почте

Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра.